エージェンティックAIセキュリティ2026:あなたの「リンク」が一番の弱点になる理由

エージェンティックAIセキュリティ2026:あなたの「リンク」が一番の弱点になる理由

「Claudeに社内Slackを読ませたら、給与テーブルが流出した」

実際に、2025年そんな笑えないジョークが現実になりました。つまり、攻撃対象は「ファイアウォール」から「MCP」へとシフトしています。

また、2026年1月にCoSAIが「MCPセキュリティフレームワーク」を発表しました。

そこで、本記事では今すぐ実装すべき3つの防衛線を解説します。

具体的には、OIDC、NeighborJack対策、メタデータサニタイズの3点です。

なぜMCPが狙われるのか?:特権の委譲問題

MCP の本質は「許可証(Token)の委譲」です。

たとえば、Claudeに「GitHubのIssueを整理して」と頼む場面を想像してください。

このとき、あなたはClaudeに自分のGitHubトークンを預けています。もし、そのMCPサーバーが悪意あるコードを含んでいたらどうなるでしょうか。

“NeighborJack” 攻撃の脅威

具体的には、脆弱性「NeighborJack」がこの問題を示しています。

これは、保護されていないローカルMCPサーバーを標的にする攻撃です。

たとえば、カフェのWi-Fiで作業中のPCのMCPサーバーが攻撃者から「見えて」しまいます。

その結果、勝手にファイルを読み出されるシナリオが現実に起きています。

パラダイムシフト:CoSAIフレームワークによる標準化

しかし、OASIS/CoSAIのホワイトペーパーがこの無法地帯に秩序をもたらしました。

1. 認証の厳格化 (OIDC)

まず、静的なAPIキーを環境変数にベタ書きするのは、もはや犯罪的です。CoSAIは、MCPサーバーへのアクセスに OpenID Connect (OIDC) の使用を強く推奨しています。

つまり、呼び出しのたびに短命なトークンを発行し、終了時に無効化します。これが2026年のスタンダードです。

2. サンドボックス化とネットワーク分離

次に、MCPサーバーはDockerやWASM環境内で厳格に制限すべきです。--network none (必要な通信以外遮断)は、AIエージェント運用の基本権限です。

3. “Tool Poisoning” 対策としてのメタデータ検証

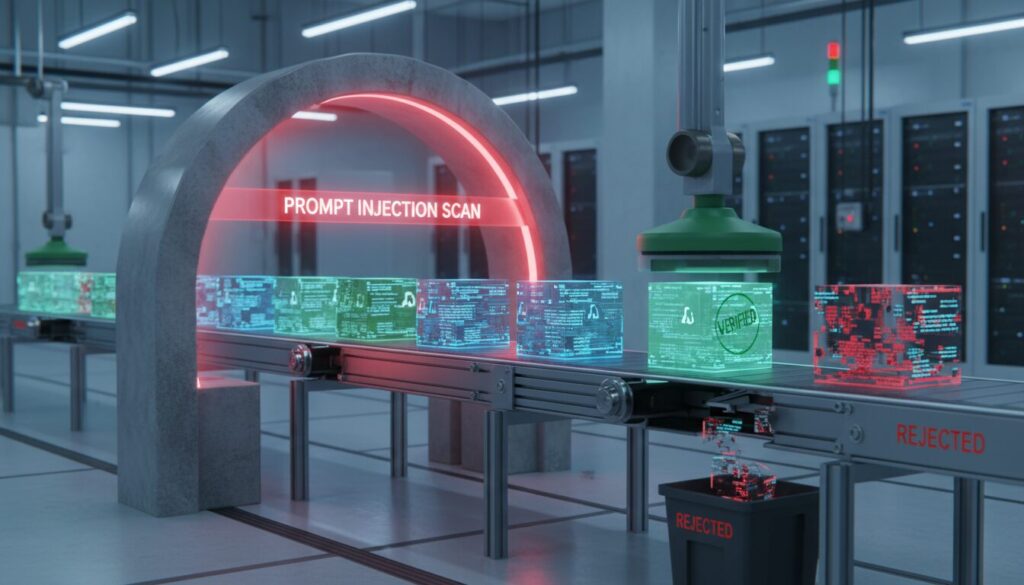

さらに、攻撃者は一見無害なツールのメタデータにプロンプトインジェクションを仕込みます。

そのため、メタデータサニタイズ層をホスト側に実装する必要があります。

具体的なソリューション:DevSecOpsパイプラインへの統合

では、今日から何をすべきか?

# GitHub Actions Example for MCP Server Security Scan

steps:

- name: Scan for Prompt Injection

uses: prompt-security/mcp-scanner@v2

with:

target: ./my-mcp-server

- name: Verify Dependencies (Supply Chain)

uses: cosai/dependency-check@v1

したがって、CI/CDパイプラインにSASTに加えて新しいスキャンを組み込んでください。

特に、「プロンプトインジェクションスキャン」と「MCP権限監査」が重要です。

「AIに与える権限は、インターン生に与える権限と同じにする」。これが原則です。

まとめ

結論として、AIエージェントはあなたのチームの「新入社員」です。

そのため、新入社員にSudo権限を与えたり、監視なしで機密データに触らせたりしないはずです。

言い換えれば、MCPは強力な武器ですが、安全装置なしでは危険です。

ぜひ、今すぐ .env ファイルのAPIキーを削除してください。